iServer 提供了一种简单的服务,用于钓鱼获取解锁手机的密码。

一执法机构宣布,他们关闭了一项服务,该服务帮助解锁了超过120万部被盗或丢失的手机,使这些手机能够被非合法持有者使用。

该服务是iServer的一部分,这是一个自2018年以来运营的“钓鱼即服务”(phishing-as-a-service)平台。

欧洲刑警组织欧洲网络犯罪中心一项国际行动称,他们逮捕了iServer的阿根廷籍幕后主使,并识别出了多年来在该钓鱼平台上注册的超过2000名“解锁者”。

调查人员最终发现,这个犯罪网络已被用来解锁超过120万部手机。

官员们还表示,他们识别出483,000名手机持有者,他们收到了试图获取其丢失或被盗设备密码的钓鱼消息。根据发现该手机解锁骗局并向当局报告的安全公司Group-IB,iServer提供了一个网络界面,允许低技能的解锁者钓鱼获取合法设备所有者的设备密码、云端移动平台的用户密码和其他个人信息。

Group-IB写道:

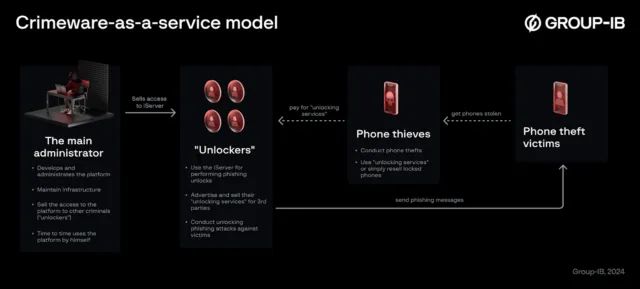

在调查iServer的犯罪活动期间,Group-IB专家还揭示了与该平台合作的犯罪组织的结构和角色:平台的所有者/开发人员向“解锁者”出售访问权限,而“解锁者”则向其他持有被锁定被盗设备的犯罪分子提供手机解锁服务。

这些钓鱼攻击专门设计用于收集授予访问物理移动设备的数据,使犯罪分子能够获取用户的密码和本地设备密码,以解锁设备或将其从所有者的账户中解绑。

iServer自动创建和发送模仿流行云端移动平台的钓鱼页面,具备多种独特实现,提高了其作为网络犯罪工具的有效性。解锁者获取解锁手机所需的信息,如IMEI、语言、所有者详情和联系信息,通常通过丢失模式或通过云端移动平台访问。