01

过滤器捕获技巧

我们都知道,wireshark可以实现本地抓包,同时Wireshark也支持remote packet capture protocol(rpcapd)协议远程抓包,只要在远程主机上安装相应的rpcapd服务例程就可以实现在本地电脑执行wireshark 捕获远程电脑的流量了。

有些网工可能会出现这种情况,在某企业网发现外网用户telnet到出口设备,不定时出现回显不全,所以决定抓取telnet数据包分析。

用Wireshark捕获了接口所有数据包,2分钟后抓包的电脑死机了,由于流量很大,有用的数据包却一个都没有。

这时候,捕获过滤器只捕获特定的流量,或者不捕获某些流量而捕获其他所有的流量就显得很有必要。@网 络 工 程 师 俱 乐 部

使用过滤器的操作步骤如下:

(1)依次打开“捕获”→“选项”,选择对应的抓包接口,“所选择接口的捕获过滤器”栏输入过滤表达式,如下图:

(2)在捕获数据包的窗口中可以看到经过捕获过滤器后的数据包,如下图:

(3)捕获过滤表达式的格式:【逻辑运算】+【协议】+【方向】+【类型】+【值】

逻辑运算:and、or、not

协议:ether、ip、icmp、arp、tcp、udp等

方向:src、dst、src and dst、src or dst

类型:host、net、port、portrange等

常用的捕获过滤表达式如下表:

02

过滤器显示技巧

在使用wireshark的过程中,因为要在大量的包中找到自已要的包,所以显示过滤器的使用是必不可少的。

有一些情况下,比如在某城域网出口路由器上发现很多telnet尝试登录失败的日志,在出口开启抓包,2小时后得到100M的抓包文件,筛选出了全部telnet的数据包分析。

如果逐个去找要浪费很多时间,而使用显示过滤器便可得心应手。

(1)Wireshark打开抓包文件后,在“显示过滤器”栏输入过滤表达式,便可得到经过显示过滤器后的数据包,如下图:

(2)磨刀不误砍柴工,常用的显示过滤表达式,如下表:

03

借用命令行进行长时间抓包

有些企业用户可能会遇到认证服务器侧提示计费服务器down掉的问题,复现的周期是7天,决定通过抓包判断是接入设备和服务器之间链路问题导致,还是服务器未及时处理radius报文导致。

在iMC服务器网卡抓包,2个小时后发现Wireshark挂死,辛辛苦苦抓下来的包还没保存就没了。@网 络 工 程 师 俱 乐 部

碰到这种情况时,用命令行抓包一招就能搞定,它是直接写硬盘,不会造成内存溢出问题和进程挂死,操作步骤如下:

(1)ipconfig查看抓包网卡的描述,如下图:

(2)cd切换到Wireshark的安装目录下,tshark -D查看抓包网卡索引号,如下图:

(3)输入tshark命令开启抓包

第一种情况是问题出现的时间不确定,频率较低,几小时或几天出一次,硬盘空间有限,我们采用循环抓包法,持续抓包生成指定个数和指定大小文件,超过指定文件个数就覆盖,循环利用硬盘空间。

例如:抓包文件大小每100KB后自动新建一个文件,文件个数为10个,保存到D盘根目录,超过后自动替换(共占用1M空间),输入命令“tshark -b filesize:100 -b files:10 -w d:/yhy1m10.pcap -i 1”(-b 循环抓包;Filezise:每个分包大小(KB);Files:总分包个数;-w 保存的文件路径及文件名称;-i 网卡接口号),如下图:

第二种情况是问题定位需要长时间抓包,硬盘的空间足够,希望分析抓包网卡全部数据,我们可以采用持续抓包法,持续抓包不断生成指定大小文件,直到硬盘空间满了为止。

例如:每个文件大小20M,保存到D盘根目录,输入命令“tshark -b filesize:2000 -w d:/ yhy20m.pcap -i 1 ”,待问题复现后,ctrl+c停止抓包。

(4)到指定文件目录下获取抓包文件分析即可,下图是循环抓包的文件:

04

将TXT文件转为pcap文件

假如你在某电站发现上送设备CPU的报文总是超时,打开调试开关,得到原始二进制数据调试信息,一脸茫然,两眼发愣,如下图:

那么给你.pcap的抓包文件,打开看看,你可以发现报文各字段一目了然,如下图:

如果你还不熟悉如何使用的话,步骤给你准备好了:

(1)将调试信息保存为.txt文件放到Wireshark的安装根目录

(2)cd命令切换到Wireshark的安装根目录,如下图:

(3)调用text2pcap.exe程序,将.txt文件转换为.pcap文件,如下图:

05

过滤器捕获技巧

如果你喜欢分析数据包,打开抓包文件后经常发现显示窗口列是重叠,如下图,源目ip地址都看不完整:

当然可以手工拉动来调整,但不够美观且耗费时间,也许你可以试下快捷键ctrl+shift+R(自动调整列框,或者“视图”→“ 调整列宽”),既美观又省时省力,如下图:

06

过滤器捕获技巧

处理认证异常问题时,需要分析radius报文交互情况。先画图,再将报文一个一个标注出来,然后对比标准协议交互过程来分析。

要是协议复杂,报文数目众多,想画图标注就很费劲,可能还看不清楚。

Wireshark中流量图工具,就可以帮助完成这个画图标注过程,打开抓包文件后,“统计”→“流量图”,“显示”选“显示的分组”,如下图,对比标准radius协议交互过程就能清晰看出哪个过程有问题。

07

过滤器捕获技巧

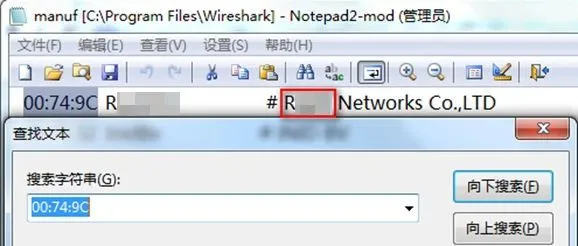

有些小伙伴在部署WLAN时使用Wirelessmon扫描,可能会发现有个别MAC地址为00:74:9C开头的无线SSID和自己工作在同一信道,功率很大,对自己的干扰很大。

如果你想知道是哪个厂商的AP,MAC地址前3个字节是设备厂商标识符,可以通过它来确定所属厂商。

此时Wireshark安装目录下的manuf文件就能够发挥作用,查询可以发现00:74:9C对应的是R厂商,如下图:

08

抓包文件数据包统计分析

某商场网络流量异常,负责项目的你到现场后先用Wireshark抓包15分钟,分析时发现数据包有80M,手工统计的话效率太低,粗略浏览凭感觉又不靠谱,怎么破?@网 络 工 程 师 俱 乐 部

强大的Wireshark还是有招应对的,“统计”→“会话”,分别按数据包个数和字节大小统计,很快可以看到是哪些ip地址之间的流量是最大的,后续重点排查这些ip即可,如下图,10.63.16.77和10.88.14.119流量是最大的。

09

报文数据字段解码

如果你在某火车站排查服务器一直收不到防火墙发出userlog日志问题,想确认一下是服务器无法解析还是userlog数据包没有到服务器,于是在服务器网卡开启抓包观察:

(1)乍看一眼,不是userlog数据包,看山不是山,如下图:

(2)注意查看防火墙上userlog的端口不是默认的,你恍然大悟,“分析”→“解码为”,选择端口和对应的协议userlog,如下图:

(3)你清晰地看到了userlog数据包的各字段,如下图,看山还是山,服务器收到了userlog数据包,只是无法解析。

10

抓包文件“瘦身”技巧

勤奋的你最近在学习http协议,需要从50M的抓包文件中筛选出http协议保存出来,更精巧地插入word文档中,方便查阅。

(1)使用显示过滤器过滤后,数据包还是比较多,“文件”→“导出特定分组”,选择“all packets”和“displayed”,保存,如下图:

(2)如果仅需要保存个别数据包,“标记分组”→“ 文件”→“ 导出特定分组”,选择“marked packets”和“displayed”,保存,如下图: