我们知道互联网中还存在大量的中小型网站,其中使用WordPress 系统站点占后很大比例。自然而然WordPress 系统就成了黑客攻击的重点,随着WordPress主程序安全性越来越完善,其插件系统就成了黑客攻攻击的重点。最新统计显示,一些通过与虚假冒名的插件为主的供应链攻击成了其钓鱼攻击的重点:通过安装恶意插件,利用虚假软件更新和漏洞,推送窃取信息的恶意软件。

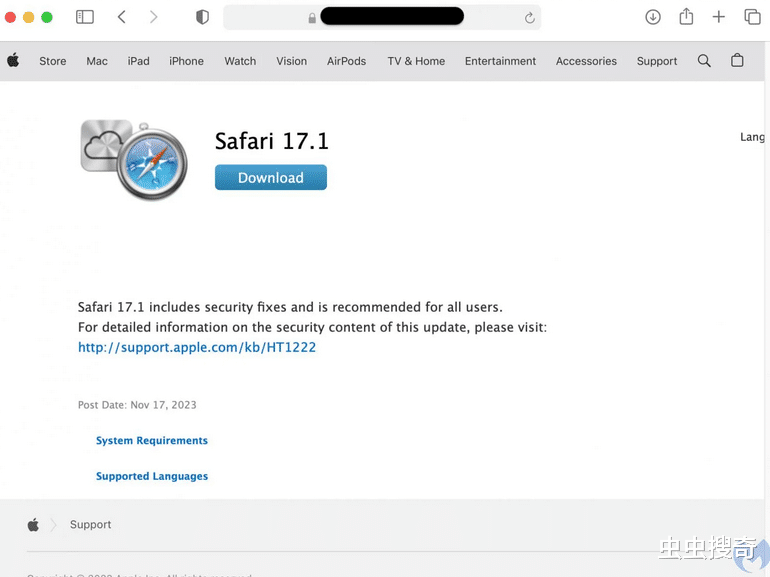

自2023 年以来,一种名为ClearFake的恶意软件(包括MacOS和Windows)会伪装成浏览器更新,从而引导用户下载恶意软件包。

今年,新出现一个类似的叫ClickFix 恶意软件,和ClearFake 相同,但伪装成包含Chrome修复程序的软件错误消息弹窗。然而,修复中,真正的内容是一段PowerShell 脚本,脚本执行下载并安装用于窃取信息的恶意软件。

ClickFix活动性,最近变得越来越猖獗,其主要危害包括行威胁破坏网站进行勒索,显示横幅,显示Google Chrome 、Google Meet会议、Facebook甚至验证码页面的等虚假错误。

恶意软件的部分脚本:

根据著名域名托管商Go爹(GoDaddy)的报告,ClearFake/ClickFix威胁行为者已侵入了6,000 多个WordPress 网站,并对其安装恶意插件,并显示与这些系统相关的虚假警报。Go爹安全团队正的通过追踪ClickFix以及ClearFake的虚假浏览器更新恶意软件的新变种,其通过伪造的WordPress 插件分发。这些恶意软件看似对网站管理员无害,只是向最终用户提供虚假的浏览器更新提示弹窗,但是最终安装包中嵌入了恶意脚本安装恶意插件。恶意插件使用与合法插件类似的名称,例如Wordfense Security 和LiteSpeed Cache,而其他插件则使用通用的虚构名称。

2024年6月至9月期间在追踪时发现的WP恶意插件列表包括:

这些恶意安装后,将根据不同变体执行WordPress 操作,将恶意JavaScript 脚本注入网站的HTML中。

类似的恶意脚本部分(已屏蔽恶意地址):

该JS加载后,会将尝试加载存储在币安智能链(BSC)智能合约中的恶意JavaScript 文件,然后加载ClearFake或ClickFix脚本以显示虚假横幅。

从想逛Web 服务器访问日志来分析看,威胁行为包括利用窃取的管理员凭据登录WordPress 网站并以自动方式安装插件。

从下图中经典活动行为可以看出,恶意脚本通过单个POST HTTP 请求登录,而没有正常的先访问网站的登录页面的行为。这表明它是在获得网站管理者的凭据后以自动方式进行的。

虽然目前尚未搞清楚具体获取凭证的过程,但可能方式包括暴力攻击、网络钓鱼和信息窃取等方式获得。

对于目前仍然使用WordPress 的网站维护人员,建议立即检查已安装插件的列表,并删除任其他不明用途的插件,并注意监控网站的访问日志,及时发现和识别异常访问和攻击行为并进行处理,对网站恶意活动的分析和识别可以使用Fail2ban进行自动监控和封禁,另外笔者也有一个自动分析和联动Iptables和Nginx的进行攻击处理可以尝试使用(github/bollwarm/App-Waf)。